Aircrack Инструкция На Русском

До недавнего времени самой «нубской» (в хорошем смысле этого слова) программой для взлома беспроводных сетей Wi-Fi я считал («»). Пожалуй, теперь первенство самой лучшей программы взлома Wi-Fi для новичков принимает. Airgeddon в полуавтоматическом цикле проведёт вас по всем стадиям: от перевода беспроводной карты в режим монитора, через выбор цели и захват рукопожатия к взлому пароля Wi-Fi. Программа airgeddon постоянно развивается и обзаводится новыми функциями. Поэтому для вас мы подготовили новую, более полную инструкцию по airgeddon, которая называется « ».

Установка airgeddon Установка airgeddon элементарна и может быть выполнена в любой Linux, но сама программа требует наличия других программ (зависимости). Все они уже имеются в таких специализированных дистрибутивах как Kali Linux и BlackArch. Давайте представим, что вы находитесь в одном из этих дисрибутивов или же сами уже установили необходимые программы — это правда несложно, например, в Debian и производных (Ubuntu, Mint) это делается так: ' (пользователям Kali Linux, BlackArch и других подобных специализированных дистрибутивов не нужно устанавливать зависимости из исходников - они уже установлены в вашей системе или легко могут быть установлены из стандартных репозиториев, переходите сразу к установке airgeddon). В Kali Linux скачиваем и запускаем скрипт airgeddon sudo apt update && sudo apt install bettercap lighttpd isc-dhcp-server hostapd git clone cd airgeddon/ sudo bash airgeddon.sh Обратите внимание, что программу нужно запускать от суперпользователя.

Aircrack-ng Инструкция На Русском

В BlackArch программа уже присутствует в репозитории, поэтому для установки достаточно: sudo pacman -S airgeddon expect Инструкция по использованию airgeddon Интернет-подключение нужно для атак Злой Двойник. Если вы не планируете использовать атаки этого рода, а при захвате рукопожатий всегда терпите неудачу, то попробуйте остановить (выгрузить / отключить) службу NetworkManager. Sudo systemctl stop NetworkManager Примечание, после отключения NetworkManager пропадёт Интернет! Теперь от рута запускаем программу: sudo bash airgeddon.sh Теперь интерфейс airgeddon имеет русский язык, переведены также все подсказки. Если вам не нравится перевод, то переключиться на другой язык можно в меню.

При каждом запуске она проверяет, все ли необходимые зависимости присутствуют: Далее скрипт попытается обновиться, но поскольку мы уже выгрузили NetworkManager Теперь нам нужно выбрать беспроводную карту. В Kali Linux она обычно называется wlan0, в BlackArch — wlp2s0. Поскольку инструкция для новичков, то уже в очередной миллионный раз повторю: в виртуальной машине (например, в VirtualBox) можно использовать только USB Wi-Fi карту;. подходят не все беспроводные адаптеры. Точно будут работать те, которые перечислены в: Если вы затрудняетесь, как же именно называется интерфейс вашей беспроводной карты, то наберите команду: iw dev Если там ничего не вывелось, значит у вас нет сетевых карт с беспроводным интерфейсом (либо они не подключены, либо отключены, либо вы в VirtualBox, либо что-то ещё — в любом случае, работать не будет). Как видите, мой беспроводной интерфейс называется wlp2s0, поэтому я выбираю цифру 2 и нажимаю Enter: Перед нами открывается меню: Давайте пробежимся по некоторым пунктам: Интерфейс wlp2s0 выбран.

Режим: Managed — здесь главным является слово Managed, оно говорит нам, что наш беспроводной интерфейс находится в управляемом режиме (а нам нужно, чтобы он был в режиме наблюдения). Выбрать другой сетевой интерфейс (если у вас несколько беспроводных карт и вы хотите сменить используемую в данный момент) 2. Перевести интерфейс в режим монитора (наблюдения) 3. Перевести интерфейс в управляемый режим (возврат к исходному состоянию) ——— 4. Меню DoS атак (разнообразные атаки, которые приводят к невозможности подключиться к выбранной в качестве цели точке доступа). Меню инструментов для работы с рукопожатием 6. Меню оффлайн расшифровки паролей WPA / WPA2 Как уже сказано чуть выше, нам нужно, чтобы наша беспроводная карта была в режиме монитора, поэтому выбираем опцию «2»: Из того, что нам написали, важным является: « Режим монитора установлен на wlp2s0mon», т. е.

Интерфейс wlp2s0mon теперь готов для поиска целей и проведения атак. Кстати, он у нас автоматически становится выбранным.

Текущий язык просмотра YouTube: Русский. Выбрать другой язык можно в списке ниже.. Пошаговая инструкция - Продолжительность: 5:48 ПК - без проблем! 1 376 174 просмотра. Инструкция для Xiaomi Mi A1 на русском представлена здесь. Мануалы по эксплуатации. Jul 29, 2015 - Aircrack -ng - набор инструментов, предназначенных для работы с Иконка Aircrack -ng На русском есть инструкция как ею пользоваться. Эта статья — инструкция по взлому WEP шифрования wi-fi сети. Мы будем использовать: ОС Windows, CommView for Wi-Fi и aircrack-ng 0.9.3 win. Так как мы будем использовать CommView for Wi-Fi, вам необходимо скачать эту программу, например с сайта компании. Aircrack-ng 0.9.3 win можно скачать здесь. Перед установкой CommView for Wi-Fi проверьте входит ли ваш беспроводной адаптер в списке поддерживаемых. Устанавливаем CommView for Wi-Fi по умолчанию (обязательно установите драйвер для вашей карты, если это требуется!), разархивируем Aircrack-ng 0.9.3 win в любую удобную папку, но я рекомендую на д.

Поскольку инструкция, как я уже сказал, для совсем новичков, то напомню, что для взлома пароля Wi-Fi нам нужно захватить так называемое рукопожатие. Оно представляет собой данные, которыми обменивается подключающееся устройство (например, ноутбук, телефон) к точке доступа (к беспроводному роутеру). Перехватив эти данные, можно расшифровать пароль беспроводной сети. Для захвата рукопожатия, переходим в пятый пункт меню.

Здесь для нас новыми и важными являются следующие пункты 4. Поиск целей 5. Захват рукопожатия. Очистка/оптимизация файла рукопожатия Сразу отметим, что чистить/оптимизировать рукопожатие мы не будем — нам это не нужно.

Это нужно в ситуациях, когда файл с рукопожатием получился слишком большим из-за избыточных данных, которые даже не нужны для взлома Wi-Fi. Кстати, при очистке/оптимизации рукопожатия его можно повредить. Итак, для просмотра целей выбираем четвёртый пункт меню. Нам напоминают, что когда мы захотим остановить поиск целей, то нам нужно нажать Ctrl+C. Для начала просмотра целей нажимаем Enter. Открылось новое окошечко, в котором мы можем видеть доступные ТД: Когда данных будет достаточно, то нажмите Ctrl+C: Обратите внимание, что точки доступа с клиентами помечены звёздочками — это самые перспективные «клиенты» для захвата рукопожатий. Ещё обратите внимание на столбик ENC.

Если там WEP, то программа airgeddon не сможет с ними работать. Выбирать нужно из тех, которые WPA или WPA2. Когда выберете, поставьте соответствующий номер и нажмите Ввод. Теперь мы выбираем пятый пункт: Мы видим необходимую информацию о выбранной ТД и нам предлагают определиться с вариантом деаутентификации. Если вы читаете эту инструкцию, значит вы не знаете, чем они различаются. Хорошая новость в том, что вам это и не обязательно знать. Просто выберите первую опцию, если рукопожатие не захвачено, то выберите вторую опцию и т. д.

Ещё некоторые точки доступа имеют привычку менять канал трансляции после неудачных попыток захватить рукопожатие. После каждой неудачной попытки рекомендуется возвращаться к выбору целей и заново выбирать одну и ту же интересную вам ТД, чтобы скрипт занового посмотрел канал, на котором она работает. Появятся два новых окошечка, одно из которых через некоторое время исчезнет: Теперь смотрим в то окно, которое не исчезло, если вы там видите WPA handshake: и далее буквы и цифры похожие на MAC адрес, значит вы удачно захватили рукопожатие. В этом случае в скрипте вводите y, если рукопожатия нет, то вводите n и пробуете заново. Не забывайте пересканировать цели и добавлять их повторно (точки доступа могут автоматически менять канал вещания после подобных атак). Скрипт меня поздравляет и предлагать ввести имя для сохранённого рукопожатия, если вы просто нажмёте Enter, то рукопожатие будет сохранено с именем по умолчанию. Возвращаемся в главное меню и переходим в шестой пункт: Новые пункты Допустим, я выбираю атаку по словарю с aircrack.

Умная программа напоминает мне, что у меня уже есть захваченное рукопожатие, и ещё она спрашивает, а не хочу ли я взламывать его. Я отвечаю утвердительно — y. Далее умная программа замечает, что BSSID (имя сети, похожее на MAC адрес) у меня тоже уже выбрано. И спрашивает, не хочу ли я его использовать — опять, с ней не поспоришь. Теперь нам нужно ввести путь до словаря (вместо ввода пути можно перетащить файл в окно скрипта): У вас будет свой собственный словарь и свой собственный путь до него (это будет домашним заданием — для брутфорса Wi-Fi). После этого начинается перебор: ЦП будет загружен по полной: Заключение Мне понравился скрипт.

Кстати, он написан на Bash — я сам большой поклонник автоматизировать задачи на Linux именно таким образом, без привлечения других языков программирования, если без них можно обойтись. Скрипт оказался самым простым из всего, с чем я когда-либо работал. С помощью этого скрипта самый начинающий пользователь Linux сможет взломать Wi-Fi если у него есть и если пароль не слишком мудрёный. Как обычно, я рекомендую не зацикливаться на автоматизированных скриптах, а продолжить изучение соответствующих программ и методик, поскольку «вручную» можно улучшить свои результаты и увеличить вероятность успешного взлома.

Могу сказать только в теории – может быть кто-то из пользователей этого устройства напишет что-то более конкретное. Имеются ARM версии многих инструментов, в том числе aircrack-ng. Установить инструменты, скорее всего, возможно. Самое главное, в чём может быть проблема, получится ли перевести беспроводной интерфейс в режим монитора. Если это не получится, то всё остальное бессмысленно.

Если со встроенным Wi-Fi адаптером не получится, то я на месте владельцев попробовал бы через USB переходник подключил внешнюю Wi-Fi карту и попытался бы ещё и её перевести в режим монитора. В успехе опять же никакой уверенности нет, поскольку Ubuntu Touch может оказаться сильно оптимизированной (читай, обрезанной) системой Linux, в которой всё лишнее, в том числе и ненужные драйверы удалены. Отличная статья, спасибо! Только у меня возникла проблема на этапе 'выбора цели'. Адаптер в режиме монитора, находит много тд, но ни одна из них не помечена звездочкой (как будто у всех сетей нет клиентов), даже моя сеть к которой подключено 5 устройств. И, возможно, из-за того что я описал выше, выбрав любую сеть не могу получить рукопожатия.

Пробовал все из перечисленных методов деаутентификации, после какждой попытки запускал спросмотр целей заново. Хотя при мониторинге тд какой-то из стандартных программ (название к сожалению не запомнил), отображается коректно к каким сетям подключены клиенты, а к каким нет. Подскажите, пожалуйста, в чем может быть проблема. Немного странно, что не показывает клиентов точек доступа.

Начните с того, что подольше осуществляйте поиск целей – минут 5. Захват рукопожатий – даже в идеальных условиях, происходит не всегда. Начните с того, что убедитесь, что клиенты действительно отсоединяются от Wi-Fi сети.

В этом легко убедиться при атаке на свою собственную сеть. Запустите атаку и смотрите на какое-либо из ваших устройств (например, положите перед собой мобильный телефон, который подключён к атакуемой Wi-Fi сети) – теряет ли оно сеть (если теряет, на Андроидах пропадает на несколько секунд значок Wi-Fi).

Если отсоединение клиентов не происходит – значит дело в этом и нужно копать в направлениях: всё ли что нужно поддерживает Wi-Fi карта, не мешает ли ей какая-либо программа и т.д. Если отключение клиентов происходит, то можно сказать, что практически всё в порядке. Начните с того, что не спешите завершать атаку. Во время проведения атаки клиенты не могут подключиться, после завершения атаки ожидайте рукопожатий примерно в течение одной минуты. Как я написал, даже в идеальных условиях рукопожатия не всегда захватываются. Самое главное требование: и клиент и точка доступа должны быть в досягаемости атакующего. На всякий случай уточню: в режим монитора Wi-Fi адаптер переводите с помощью airgeddon?

Дело в том, что в моей практике мне удавалось переводить Wi-Fi адаптер в режим монитора так, что инъекция не работала, клиенты не показывались, но показывались все ТД в пределах досягаемости. Для команды iw есть хитрый флаг, который принимает значения none, fcsfail, control, otherbss, cook, active. Но если вы про это ничего не знаете / не понимаете, о чём я говорю, значит дело не в этом – для достижения такого поведения нужно сознательно ввести определённую команду, которая бы переводим в режим монитора, но одновременно с этим фильтровала контрольные фреймы. В любом случае, отпишите о результатах ваших опытов - попробуем разобраться.

А сколько в общей сложности рукопожатий захватили и проверили? Если всего несколько, то это практически нормально. Дело в том, что полное название рукопожатия – «четырёхэтапное рукопожатие».

В нём четыре элемента, которыми поэтапно обмениваются подключающийся клиент и точка доступа. Часто при захвате получаются разные уродцы, в которых три или даже всего два элемента. Бывают собранные из двух разных рукопожатия. Их количество возрастает при «замусоренности» беспроводного эфира. Именно поэтому и проводится проверка – для оценки качества.

Можно работать с рукопожатиями, состоящими из трёх и даже из двух элементов, но многие программы при проверке просто говорят, что это непригодное рукопожатие. Вы можете проверить захваченные вами рукопожатия программой: pyrit -r 'файлсрукопожатием.pcap' analyze Она напишет, сколько элементов в вашем рукопожатии и даст оценку по шкале Good – Workable – Bad. Если выбрана программа hashcat, то при удачном подборе в окне программы появится « All hashes have been recovered», а скрипт выведет « Вы хотите сохранить трофейный файл с расшифрованным паролем?» Если была выбрана aircrack-ng, то она напишет « KEY FOUND! ПАРОЛЬ » Если хендшейк совсем плохой, aircrack-ng напишет соответствующее сообщение об ошибке. При использовании hashcat, хендшейк нужно обработать определённым образом, в том числе с использованием aircrack-ng, т.е. Если он совсем кривой, об этом опять должно быть сообщено. Может быть, в самой hashcat есть дополнительная проверка.

Кстати, WiFite v2 проверяет валидность рукопожатия сразу аж в четырёх программах, прежде чем отправить его на перебор пароля. Придётся вас расстроить: AWUS036H имеет чипсет Realtek 8187L, а он не поддерживает AP (режим точки доступа) – сами можете проверить. Единственной альтернативой сделать из него точку доступа является использование программы airbase-ng. Автор не обещает, но и не исключает добавление работы с airbase-ng в airgeddon. Подробности в соответствующем тикете: Что касается глушения оригинальной сети, я не разбирался со Злым Двойником в airgeddon, но я не понимаю, как она может глушить, если она работает только с одной беспроводной картой?

Реслинг На Русском

У, которая работает по схеме фальшивая ТД + глушение, в требованиях написано 2 беспроводных адаптера. Я сообщил о вашей ошибке разработчику – будем ждать его ответа. Ещё если вам самому интересно повозиться, в самом начале программы (нужно открыть файл airgeddon.sh в любом текстовом редакторе) найдите строку debugmode=0 и замените её на: debugmode=1 Это включит вывод сообщений для отладки – возможно, они помогут нам быстрее разобраться в ситуации. Поскольку выход происходит неожиданно и программа не успевает сделать очистку, во временной папке программы должны оставаться файлы вида.nws-01.csv.

Поищите их в папке с программой или в директории /tmp/ Если найдёте, залейте на файлообменник и выложите сюда ссылку. Алексей, добрый день.Cпасибо за статью, все работает. У меня все работает на адаптере - TP-LINK TL-WN822N Ver 3.0 Но чтобы серьезнее всем заниматься нужно что-то по-мощнее. Дайте, пожалуйста, свой Z кошелек вебмани. И такой вопрос - от чего зависит скорость перебора вариантов паролей? У вас на скрине вижу - почти 4 000 к/s.

У меня начинает с 1000 и потом падает до 500-600 (( такими темпами неделями надо не вырубать ноут( ну понятно что падает когда паралеллельно еще окна терминала. Kali установлена на VirtualBox 5гб озу. Спасибо заранее.

Wmz скину с пометкой - спасибо за статью. Скорость зависит от железа (мощности процессора и видеокарты). Причём в виртуальной машине невозможно использовать физическую видеокарту компьютера (для виртуальной машины она эмулируется, т.е.

Создаётся виртуальная видеокарта). Видимо, в вашем случае начинается перегрев процессора, и система сбрасывает частоты (это называется «троттлинг процессора»). В результате падает скорость перебора. Здесь в инструкции показан простой способ.

Простой – не значит самый эффективный. Намного эффективнее подбирать пароль в реальном компьютере. Но для этого в Linux должны быть установлены актуальные драйвера видеокарты. Либо это можно делать даже в Windows («»).

При брут-форсе на видеокарте нужно следить за температурами, чтобы не допустить перегрева. Особенно на ноутбуках, которые лучше особо не мучить этим. У меня, например, из-за перегрева вышел из строя аккумулятор в ноуте. Пентестинг это такая сфера, где всё предоставляется «как есть» и вся ответственность за ваши действия исключительно на вас: как за сгоревшее железо, так и за юридические последствия. К реквизитам добавил WMZ кошелёк. Здравствуйте, подскажите пожалуйста.

Я пытаюсь запустить airgeddon на своем raspberry pi к которому я подключен через ssh и у меня ошибка при запуске 'Графическая X система не обнаружена. Если она уже имеется, проверьте её работоспособность. Это важно для airgeddon. Скрипт не может продолжить' возможно ли использовать airgeddon в таком режиме? Возможно нужно править конфиги sshd там есть параметры Х11 или это не?

В целом могу ли я использовать airgedoon через ssh и не использовать vnc? Для меня это кретично так как я планировал ипользовать связку распбери и своего мобильного телефона, а vnc на 4.6 дюймах не так удобно как ssh например через JuiceSSH. Надеюсь на помощь, спасибо. К сожалению, без X Window System ничего не получится. Причина в использовании xterm, который является эмулятором для графической среды. Программа постоянно работает с xterm, т.е.

Каким-то фиксом или отключением проверки проблему не решить – без полного переписывания кода и изменения самой концепции программы ничего не сделать. Не сталкивался с настройками Х11 для sshd, но без возможности одновременно открыть несколько окон xterm (т.е. Без графической среды), airgeddon работать не сможет.

В качестве альтернативы со схожим функционалом, попробуйте. Вроде бы, она не требует графическую среду для своей работы. Ошибка при ' Перевести интерфейс в режим монитора'. This interface wlan0 doesn't support monitor mode.

airgeddon main menu. Interface wlan0 selected. Mode: Managed Select an option from menu: ——— 1. Select another network interface 2.

Put interface in monitor mode 3. Put interface in managed mode ——— 4. DoS attacks menu 5.

Handshake tools menu 6. Offline WPA/WPA2 decrypt menu 7. Evil Twin attacks menu 8. WPS attacks menu 9.

WEP attacks menu ——— 10. About & Credits 11. Options and language menu 12.

Exit script ———.Hint. When airgeddon requests you to enter a path to a file either to use a dictionary, a Handshake or anything else, did you know that you can drag and drop the file over the airgeddon window? In this way you don't have to type the path manually ——— 2 Putting your interface in monitor mode This interface wlan0 doesn't support monitor mode. Проверьте ещё несколько других ТД у которых есть клиенты – возможно, дело даже не в Wi-Fi карте, а в роутере (мне попадались роутеры, для которых показано, что клиенты есть, но рукопожатие категорически не ловится). Если вы можете видеть цели, а тем более отсоединять клиентов, значить режим монитора работает.

Хотя, в теории, действительно может быть так, что адаптер видит сети, но не может перехватывать данные, поскольку это разные фреймы. Напишите, что выводит команда (интересно, какой драйвер используется) sudo airmon-ng Также можно попробовать переводить в режим монитора с разными флагами. До запуска airgeddon выполните следующие команды (если у вас другое имя беспроводного интерфейса, то вставьте его вместо wlan0): sudo ip link set wlan0 down sudo iw wlan0 set monitor control sudo ip link set wlan0 up Теперь запустите airgeddon, этот скрипт сам увидит, что карта уже в режиме монитора, т.е. Внутри скрипта не нужно переводить в режим монитора.

Сразу переходите к поиску сетей и захвату рукопожатий. Попробуйте несколько раз.

Если не получится, то попробуйте из предыдущих команд заменить слово control на другие возможные варианты: Набор флагов монитора. Валидные флаги: none: без специального флага fcsfail: показать фреймы с FCS ошибками control: показать контрольные фреймы otherbss: показать фреймы от других BSS cook: использовать режим cooked active: использовать active режим (входящие одноадресные пакеты ACK) Т.е., закройте airgeddon, переведите карту в режим монитора командами (обратите внимание на слово none): sudo ip link set wlan0 down sudo iw wlan0 set monitor none sudo ip link set wlan0 up Запустите airgeddon и опять пробуйте поймать рукопожатие. И так со всеми флагами, т.е.

None, fcsfail и т.д. Если результата не будет, то нужно искать информацию о драйверах – вполне возможно, что на ГитХабе есть версия с фиксом. Подскажите из-за чего может быть такая проблемма. Запускаю Airgeddon и выбираю внешнюю антену Ubiquity и при попытке начать сканирование сети для WPS, открывается и тут же закрывается окно в котором должно отображаться доступные точки доступа и Airgeddon выдает ошибку (Случилась непредвиденная ошибка, перенаправление в меню) В чем может быть проблемма? Система Mint 18.02.Со встроенной wifi картой все нормально сканирует, но она не подходит для wps взломов. Aircrack ставил и из репы и исходники скачивал, результат один и тот же.

Помогите пожалуйста. Попробуйте sudo sysctl -w vm.maxmapcount=262144 А затем запустите программу как обычно. К этому решению пришли в комментариях к этой заметке, возможно, это ваш случай.

Если не поможет, то нужно запускать Airodump-ng и смотреть, какую ошибку он пишет, т.к. Дело 100% в этой программе - больше там 'ломаться' нечему. Как это сделать написано здесь (только не используйте из того комментария инструкцию по установке aircrack-ng - она опять устарела - в основном тексте статьи я её исправил на рабочую, а комментарии не исправляю).

В первую очередь, стоит отметить, что aircrack-ng - это не отдельная утилита, а скорее набор инструментов, для управления Wi-Fi сетями и их взлома. Внутри этого набора есть инструмент под названием aircrack, предназначенный для взлома паролей.

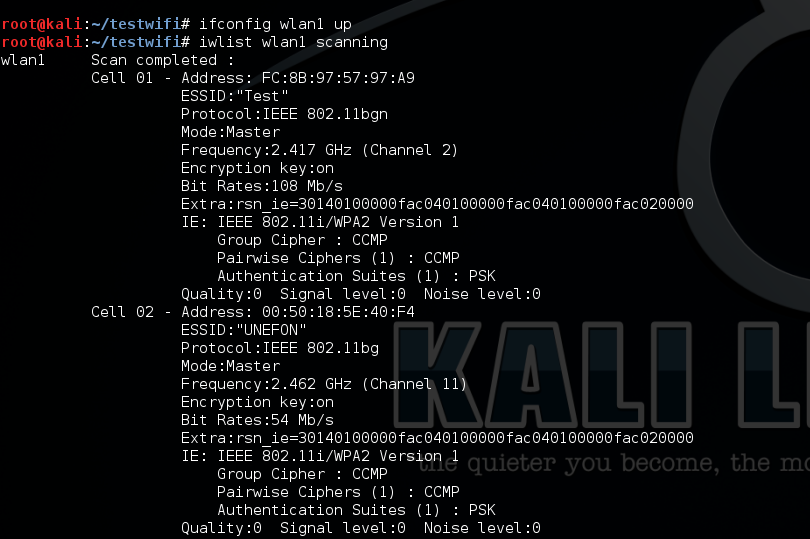

Но чтобы добраться до самого взлома, нам нужно выполнить несколько операций с помощью других инструментов. В дополнение, aircrack-ng способен совершать DOS атаки, создавать посторонние точки доступа, злых близнецов и много другое. Итак, давайте приступим к обзору набора aircrack-ng! Примечание Приставка ng означает новое поколение (new generation), так как aircrack-ng пришёл на замену старому набору под названием aircrack, который сейчас уже не поддерживается. Шаг 1: Iwconfig Прежде чем начать работу с aircrcak-ng, нам нужно убедиться, что в Kali Linux распознаётся ваш. Чтобы сделать это в системе Linux, введите:. bt iwconfig.

Здесь мы видим, что BackTrack идентифицировал мою беспроводную USB карту и сообщает, что она поддерживает стандарт 802.11bgn, её идентификатор ESSID выключен и так далее. Теперь мы готовы к использованию aircrack-ng. Шаг 2: Airmon-Ng Первым инструментом, который понадобится нам почти во всех случаях взлома WiFi, является airmon-ng, превращающий нашу обычную беспроводную карту в беспроводную карту со смешанным режимом. Да, это значит, что наша карта теперь может подключиться к чему угодно! Честно говоря, это утверждение не совсем верно. Когда наша карта находится в смешанном режиме, она может видеть и получать весь сетевой трафик. Обычно, сетевые карты принимают только предназначенные для них пакеты (это определяется MAC адресом контроллера сетевого интерфейса), но, благодаря airmon-ng, она получит возможность принимать любой трафик, движущийся по беспроводным сетям, независимо о того, кому он было отправлен.

Чтобы запустить этот инструмент, введите airmon-ng, затем действие (старт/стоп) и интерфейс (mon0):. bt airmon-ng start wlan1. Airmon-ng ответит ключевой информацией о нашем беспроводном адаптере, включая его чипсет и драйвер. Что более важно, эта утилита поменяет обозначение беспроводного адаптера с wlan1 на mon0.

Шаг 3: Airodump-Ng Следующий необходимый нам инструмент называется airodump-ng. Он позволяет перехватывать пакеты указанной спецификации. Эта возможность особенно полезна во время взлома паролей.

Для активации данного инструмента следует ввести команду airodump-ng и переименованный интерфейс (mon0):. bt airodump-ng mon0. Как вы можете видеть на скриншоте выше, airodump-ng отображает все AP (точки доступа) в пределах доступного диапазона, а так же их BSSID (MAC адрес), мощность, число кадров маяка, количество пакетов данных, канал, скорость, метод шифрования, тип используемого шифра, метод аутентификации и, наконец, ESSID.

Для наших целей, заключающихся во взломе WiFi, самыми важными полями будут BSSID и канал. Шаг 4: Aircrack-Ng Aircrack-ng - главное приложение в наборе aircrack-ng, применяющееся для взлома паролей. Оно способно использовать статистические техники для взлома WEP и подбор со словарём для WPA и WPA2 после перехвата рукопожатия WPA.

Шаг 5: Aireplay-Ng Aireplay-ng - ещё один мощный инструмент в нашем арсенале aircrack-ng. Он применяется для генерации или ускорения трафика движущегося через точку доступа. Это особенно полезно при организации атак типа DeAuth, которые выкидывают всех пользователей с точки доступа, взломов WEP и WPA2 паролей, а так же ARP инъекций и атак с повторением пакетов. Aireplay-ng может получать пакеты из двух источников:. Потока пакетов, движущихся в реальном времени, или. Заранее подготовленного файла pcap pcap - это стандартный формат файлов, ассоциирующийся с инструментами для захвата пакетов, вроде libpcap и winpcap.

Если вы когда-нибудь пользовались Wireshark, то, скорее всего, работали с файлами pcap. Сюда входят атаки DeAuth, поддельные атаки DeAuth, интерактивные атаки, arp повторение (необходимо для быстрого взлома WEP), chop-chop атаки (форма статистической техники для расшифровки WEP пакетов без взлома пароля), фрагментарные атаки, атака кофе-латте (атака клиентской стороны) и другие. Эти четыре инструмента, входящие в состав набора aircrack-ng, играют роль ваших рабочих лошадок при взломе Wi-Fi. Мы будем пользоваться каждым из них почти во всех взломах. К более специфичным инструментам относятся airdecap-ng, airtun-ng, airolib-ng и airbase-ng. Давайте кратко рассмотрим каждый из них. Шаг 6: Airdecap-Ng Airdecap-ng позволяет нам расшифровывать беспроводной трафик, после получения ключа.

Другими словами, взломав ключ доступа к точке доступа, мы не только сможем использовать её пропускную способность, но, с помощью airdecap-ng сможем расшифровывать трафик любого пользователя этой точки и наблюдать за всем, что он делает (ключ применяется как для аутентификации, так и для шифрования). Шаг 7: Airtun-Ng Airtun-ng - это интерфейс создания виртуальных туннелей. Мы можем использовать airtun-ng для установки системы обнаружения вторжений (IDS), позволяющей идентифицировать вредоносный трафик на беспроводной точке доступа. Поэтому, если мы хотим получать предупреждения о трафике определённого типа (смотри моё руководство по ), то можем воспользоваться airtun-ng для настройки виртуального туннеля, подключённого к IDS.

Шаг 8: Airolib-Ng Airolib-ng хранит ESSID (название точки доступа) и список паролей, который помогает ускорить процесс взлома паролей WPA/WPA2. Шаг 9: Airbase-Ng Airbase-ng позволяет нам превратить свой ноутбук или беспроводную карту в точку доступа. Это особенно полезно при создании посторонней точки доступа или злого близнеца. Фактически, airbase-ng даёт нам возможность атаковать клиентов, а не саму точку доступа, и заставляет их подключатся к нашей поддельной точке, вместо оригинальной. На сегодня всё Это основные инструменты в составе набора aircrack-ng, которыми мы будем пользоваться во время обучения взлому Wi-Fi. Есть и другие инструменты, но мы сфокусируем внимание только на этих утилитах. В следующем руководстве мы начнём рассматривать техники беспроводного взлома, включающие создание злого близнеца точки доступа.

Если у вас возникли какие-то вопросы, задайте их в комментариях или создайте тему на, и мы постараемся вам помочь.